Chrome i systemy mobile oparły się hakerom

23 marca 2009, 16:40Zakończył się trzeci doroczny konkurs hakerski PWN2OWN. Obronną ręką wyszły z niego przeglądarka Chrome oraz systemy dla urządzeń przenośnych. Ich zabezpieczeń nie udało się nikomu przełamać.

Safari oraz IE pokonane podczas Pwn2Own

10 marca 2011, 11:33Podczas pierwszego dnia hackerskiego konkursu Pwn2Own jako pierwsze poddały się przeglądarki Safari oraz Internet Explorer. Oba programy zostały złamane przez pierwsze osoby podejmujące próbę.

Microsoft opublikuje osiem biuletynów bezpieczeństwa

12 maja 2014, 07:45Jutro, 13 maja, w ramach comiesięcznego zestawu poprawek, Microsoft opublikuje osiem biuletynów bezpieczeństwa. Dwa z nich zostały uznane za krytyczne, pozostałych sześć zyskało ocenę „ważne”.

Kolejna poważna dziura w sprzęcie Intela. Narażone korporacyjne laptopy

12 stycznia 2018, 11:59Eksperci z firmy F-Secure poinformowali o znalezieniu kolejnej dziury w sprzęcie Intela. Nie ma ona nic wspólnego z niedawno odkrytymi lukami Spectre i Meltdown. Nowa dziura dotyczy Intel Active Management Technology (AMT), która jest powszechnie używana w korporacyjnych laptopach

Łamanie Bitcoina i symulowanie molekuł – jak duży musi być komputer kwantowy, by tego dokonać?

26 stycznia 2022, 09:59Komputery kwantowe mogą zrewolucjonizować wiele dziedzin nauki oraz przemysłu, przez co wpłyną na nasze życie. Rodzi się jednak pytanie, jak duże muszą być, by rzeczywiście dokonać zapowiadanego przełomu. Innymi słowy, na ilu kubitach muszą operować, by ich moc obliczeniowa miała znaczący wpływ na rozwój nauki i technologii.

Co znajdzie się w SP1 dla Visty

11 grudnia 2007, 11:10Microsoft udostępnił informacje dotyczące zmian, jakie przyniesie ze sobą Service Pack 1 dla Windows Visty. Koncern zapewnia, że dzięki SP1 jego najnowszy OS będzie pracował bardziej wydajnie, stanie się stabilniejszy i bardziej bezpieczny. Vista z SP1 ma o 50% szybciej kopiować dane, otwierać pliki graficzne czy tworzyć kopie zapasowe.

Ryzykowne kopiowanie

22 kwietnia 2010, 12:09Dziennikarze serwisu CBS pokazali, jak w prosty sposób można wejść w posiadanie wielu poufnych danych różnych firm i instytucji. Okazało się, że wystarczy kupić na rynku wtórnym... nowoczesną kopiarkę.

Skuteczne lekarstwo na wirusy?

17 sierpnia 2011, 10:58Obecnie używane antybiotyki są dość skuteczne w walce z bakteriami, ale nie radzą sobie z infekcjami wirusowymi. Stąd też mimo olbrzymiego postępu medycyny wciąż pozostajemy bezradni wobec grypy czy gorączek krwotocznych.

Nowy algorytm poradzi sobie z komputerami kwantowymi?

30 marca 2015, 09:36Matematycy z Washington State University (WSU) twierdzą, że opracowali algorytm kryptograficzny, który potrafi oprzeć się atakom ze strony komputerów kwantowych.

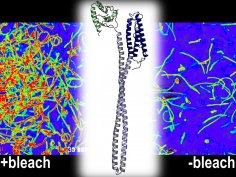

Związek zabójczy dla innych bakterii pomaga H. pylori skolonizować żołądek

30 sierpnia 2019, 12:48Opisano mechanizm molekularny, za pośrednictwem którego bakterie Helicobacter pylori są przyciągane do antydrobnoustrojowego kwasu podchlorawego (HOCl), wytwarzanego przez enzym neutrofilów (mieloperoksydazę) w czasie stanu zapalnego. Amerykanie uważają, że za pomocą białka TlpD H. pylori wykrywa stan zapalny, co może jej pomagać w kolonizacji żołądka oraz lokalizowaniu uszkodzonej tkanki i składników odżywczych.